อันดับที่ 1

ต้องทำการประเมินก่อนว่ามีภัยคุกคามอะไรบ้าง ที่จะเข้ามาในแต่ละ ช่วงตลอด food chain เช่น การปลอมปนที่มาจาก แรงจูงใจ ทางเศรษฐกิจ อาชญากรรมไซเบอร์ การเจือปน กรรโชก การจารกรรม การปลอมแปลง

ข้อมูลภัยคุกคาม

| ลำดับที่ | ประเภทของภัยคุกคาม (ภายนอก/ภายใน) | ภัยคุกคามระดับองค์กร นี้เกิดจากใคร และทำไม | ความเป็นไปได้ที่จะกระทำ |

| ลำดับที่ | ประเภทของภัยคุกคาม (ภายนอก/ภายใน) | ภัยคุกคามระดับสถานที่ตั้ง เกิดจากใคร และทำไม | ความเป็นไปได้ที่จะกระทำ |

| ลำดับที่ | ประเภทของภัยคุกคาม(ภายนอก/ภายใน) | ภัยคุกคามระดับผลิตภัณฑ์ เกิดจากใคร และทำไม | ความเป็นไปได้ที่จะกระทำ |

อันดับที่ 2

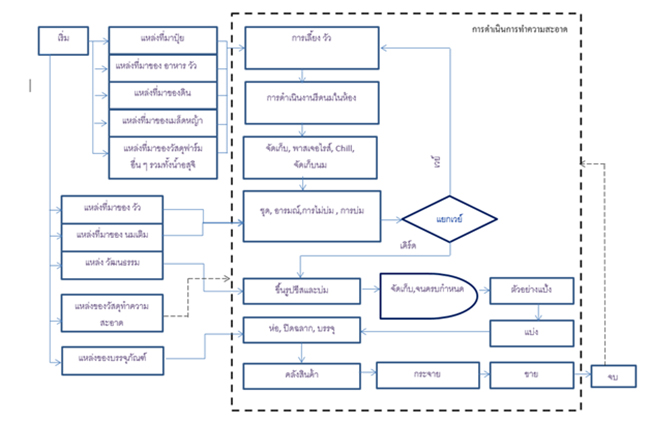

หลังจากนั้น ต้องจัดทำ เส้นทางการ มาของวัตถุดิบต่างๆ (เหมือน process flow ของ HACCP ) ของ Food chain ของสินค้าของท่านว่า เริ่มจากไหน บ้าง เช่นจาก ดิน จากฟาง (หากสินค้าท่านคือ นมวัว เพราะ มีความเสี่ยงปนเปื้อนต่อเต้านม ตอนรีดนม ) จนกระทั้งนมกล่องของท่าน วางจำหน่ายที่ร้านค้าต่างๆ

อันดับที่ 3

การชี้บ่งภัยคุกคาม

| ห่วงโซ่อาหารลำดับที่ /บริเวณพื้นที่ | ภัยคุกคาม | ช่องโหว่ | แผนบรรเทา | การปลอมปน /การปนเปื้อน | หมายเหตุ | โอกาสการเกิด | ผลกระทบ | ระดับความเสี่ยง |

อันดับที่ 4

การประเมินภัยคุกคาม

| ภัยคุกคาม | ลักษณะของ ภัยคุกคาม | ขั้นตอนที่มีช่องโหว่ | โอกาสการเกิด | ผลกระทบ | ระดับความเสี่ยง | การดำเนินการป้องกัน |

อันดับที่ 5

สรุปทะเบียนของภัยคุกคาม

| ชนิดของภัยคุกคาม | ระดับความเสี่ยง | ลักษณะของภัยคุกคาม | แผนการดำเนินการป้องกัน | ผู้รับผิดชอบ | หมายเหตุ |

ตัวอย่างจุดควบคุมวิกฤติ

| การตรวจร่องรอยการแกะ (tamper evidence) | เกี่ยวข้อง ?

มาตราการตามเหมาะสม ? |

|

| 1 | หมายเลขซีลที่อยู่บน Bulk ของการจัดเก็บแบบไซโล | |

| 2 | หมายเลขซีลในพื้นที่จัดเก็บฉลากและกล่องของฉลาก | |

| 3 | ประสิทธิภาพของซีลบนบรรจุภัณฑ์ขนาดเล็ก | |

| 4 | หมายเลขซีลบนวัสดุอันตราย | |

| 5 | การควบคุมระบบสต็อคแบบปิดของวัสดุที่สำคัญ | |

| 6 | ระบบบันทึกหมายเลขซีลบนรถขนส่ง | |

| 7 | ระบบป้องกัน user name และ password | |

| 8 | รายงานการบุกรุกของระบบไซเบอร์ | |

| การตรวจร่องรอยการแกะ (tamper evidence) | เกี่ยวข้อง ?

มาตราการตามเหมาะสม ? |

|

| 1 | หมายเลขซีลที่อยู่บน Bulk ของการจัดเก็บแบบไซโล | |

| 2 | หมายเลขซีลในพื้นที่จัดเก็บฉลากและกล่องของฉลาก | |

| 3 | ประสิทธิภาพของซีลบนบรรจุภัณฑ์ขนาดเล็ก | |

| 4 | หมายเลขซีลบนวัสดุอันตราย | |

| 5 | การควบคุมระบบสต็อคแบบปิดของวัสดุที่สำคัญ | |

| 6 | ระบบบันทึกหมายเลขซีลบนรถขนส่ง | |

| 7 | ระบบป้องกัน user name และ password | |

| 8 | รายงานการบุกรุกของระบบไซเบอร์ | |